在家平安斗“魔兽” 记得穿上这件装甲护你周全(2)

时间:2019-05-08 06:42 来源:百度新闻 作者:巧天工 点击:次

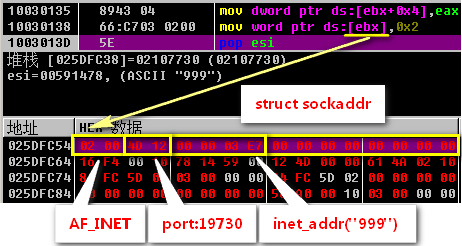

使用该ip地址加上固定的一个端口号“19730”,从而构造出远程控制服务器的connect地址结构体参数,但是由于ip地址“999”无效导致当前无法连接成功,不过作者可以随时更改Github上的配置来收割这些中招的“肉鸡”。

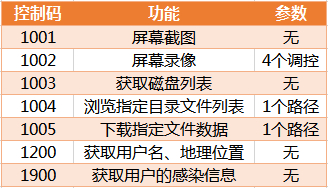

若成功上线,将进入异步的远控控制码处理流程,如下可见包含“1001”、“1002”等多个控制码处理过程。 经过调试分析后整理该远控的功能列表如下,发现是个非常精简的“迷你版”远控,或许该作者别有用心,只需要特定的几个控制功能。

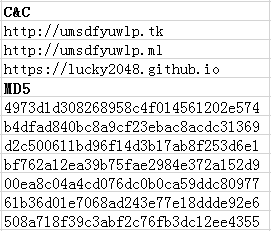

本蠕虫病毒利用已知的游戏客户端漏洞进行大规模的传播后门木马,游戏用户可能在正常玩游戏过程中没有任何防备的情况下就不知不觉中招了,并且该病毒还会主动感染其他正常的游戏地图,进行主动的传播扩散,大大增加游戏用户互相感染的速度。中招后该病毒在用户机器上安装释放后门远控程序,然后等待时机成熟便可以通过修改放在公共设施Github上的配置来控制成千上万的“肉鸡”用户。 继WannaCry勒索病毒利用“永恒之蓝”漏洞核武器进行全球大范围爆发后,360安全大脑再次拦截了一款同样通过漏洞核武器进行大规模传播感染的“Lucky”蠕虫病毒。黑客利用已知的公开漏洞进行大规模的网络攻击早已成为新的安全常态,此次事件虽然在作者还未进行大规模收割“肉鸡”用户造成更大的危害之前就被360安全大脑成功拦截,但安全不可松懈,建议广大的网民及时前往“weishi.360.cn”,安装最新版本的360安全卫士,可以在用户游戏期间进行有效的防御和病毒查杀,全方位保护用户安全。

V IOCs

|